Introduction#

Objectifs#

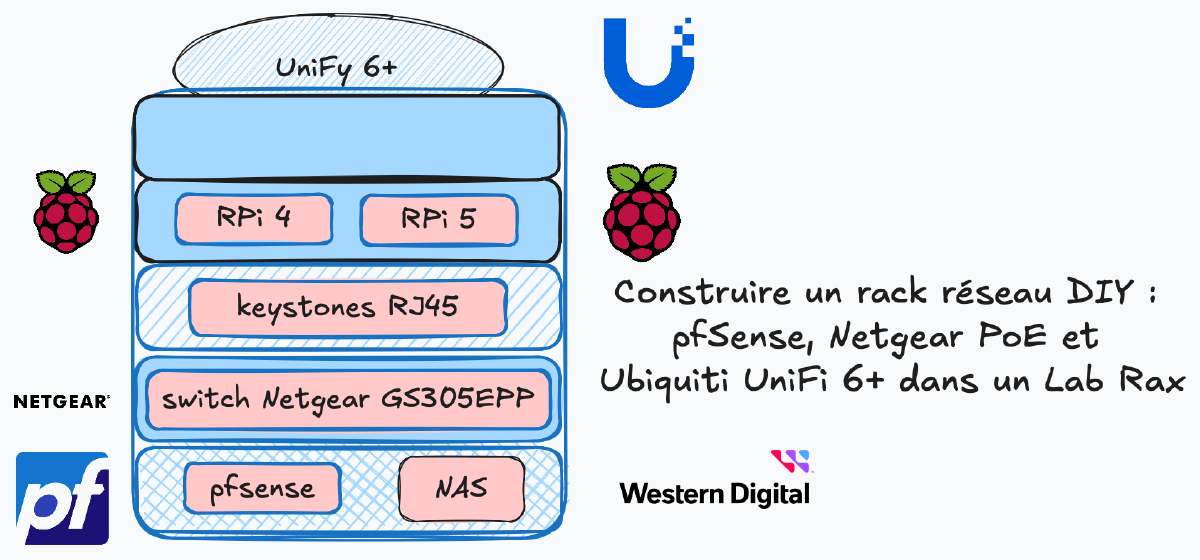

Ce projet vise à créer un sous-réseau isolé pour séparer les appareils IoT du réseau principal, tout en centralisant la gestion du trafic via un routeur pfSense, un switch Netgear PoE et un point d’accès Ubiquiti UniFi 6+. L’objectif est double :

- Sécurité : Isoler les appareils vulnérables (IoT) grâce aux VLAN

- Apprentissage : Maîtriser la configuration d’un routeur, d’un switch manageable et d’un point d’accès professionnel

Le tout est hébergé dans un boîtier imprimé en 3D (modèle Lab Rax 5U).

Présentation des composants#

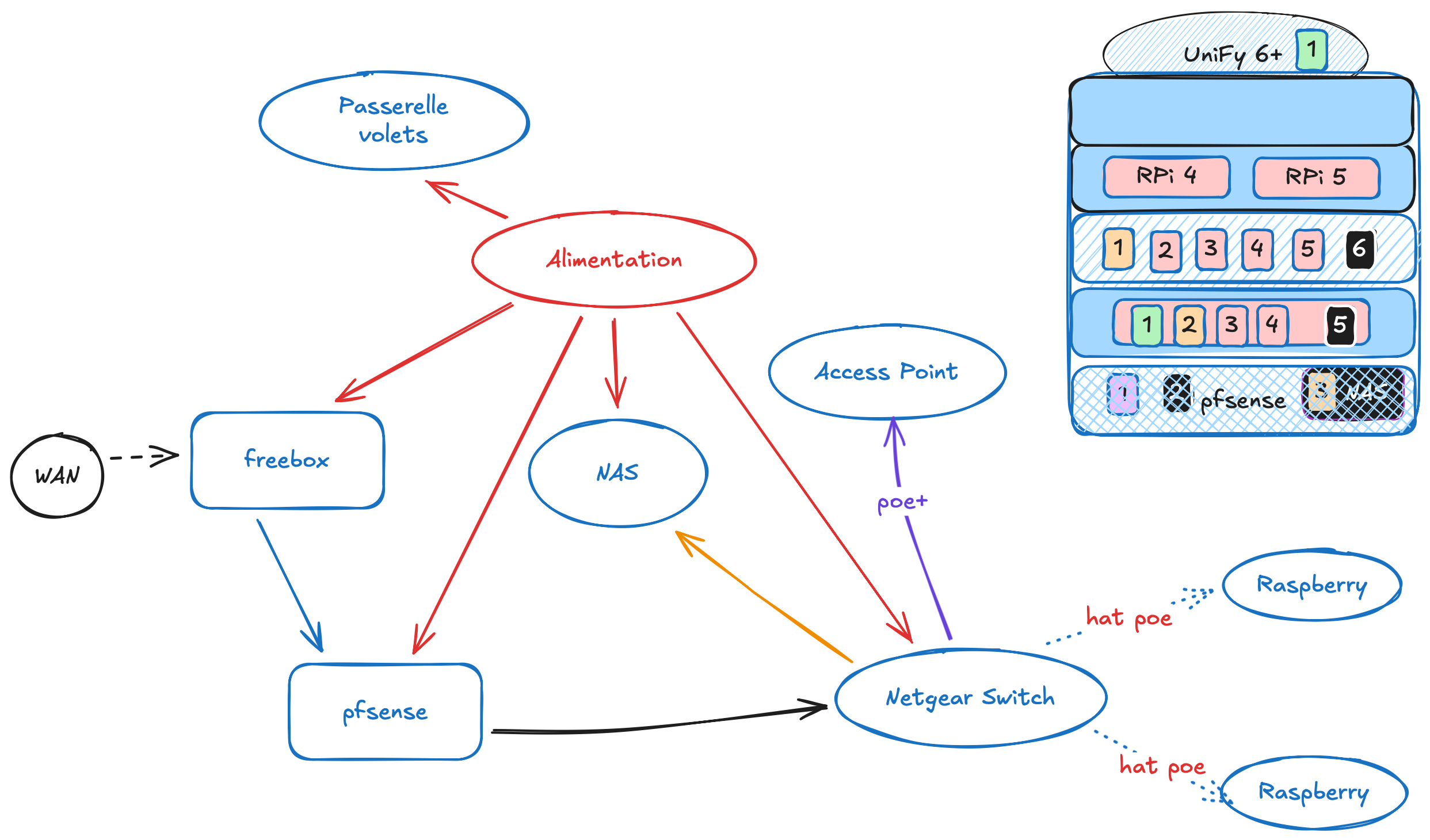

Un schéma (ci-dessous) résume :

- Les appareils à intégrer dans le Lab Rax 5U

- Leurs besoins en alimentation (PoE)

- Les emplacements de chacun

- Les connexions entre eux.

Inventaire#

Outils#

- Fer à souder

- Imprimante 3D (optionnelle, pour le boîtier Lab Rax)

Équipements#

- Routeur : pfSense

- Switch : Netgear GS305EPP

- Point d’accès : Ubiquiti UniFi 6+

Configuration du routeur pfSense (192.168.100.1)#

- Télécharger l’image pfSense et créer une VM via Proxmox ;

- Accéder à l’interface web et définir un mot de passe ;

- Configurer les interfaces :

- LAN (192.168.1.0/24) : Réseau local

- PLAN (192.168.100.0/24) : Réseau privé pour le lab

- Activer un serveur DHCP sur le réseau PLAN

- Ajouter des règles de pare-feu pour autoriser le trafic entre interfaces

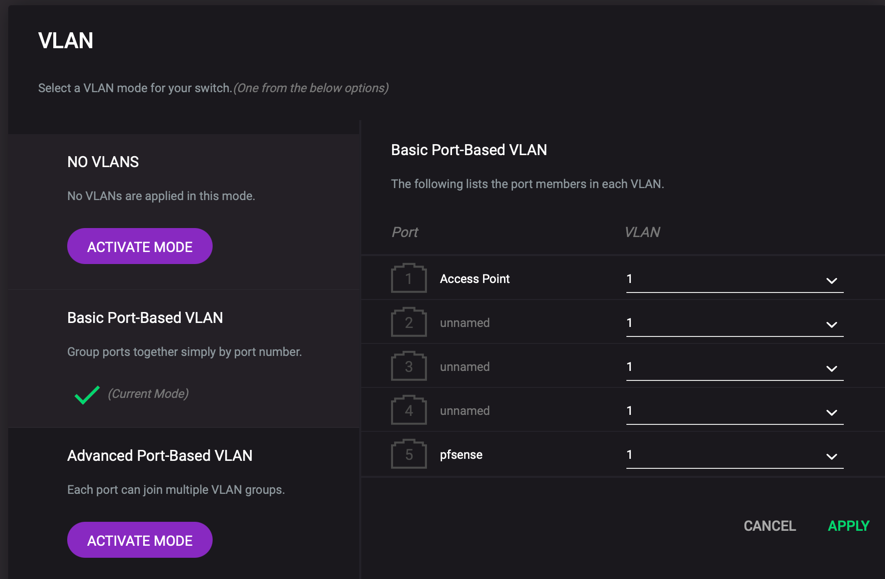

Configuration du switch Netgear (192.168.100.2)#

- Brancher le switch au PC et au routeur pfSense

- Modifier l’IP du PC pour l’ajouter dans le sous-réseau

192.168.0.0/24pour accéder à l’interface du switch ( ne pas utiliser192.168.0.239étant l’IP du switch) - Accéder à l’interface (http://192.168.0.239) et changer l’IP du switch pour l’intégrer au réseau

192.168.100.0/24 - Configurer les VLAN (si nécessaire) via l’interface web, on garde une configuration simple pour commencer :

Configuration du point d’accès Ubiquiti UniFi 6+ (192.168.100.3)#

Le point d’accès nécessite un contrôleur UniFi (local ou cloud). Ici, une installation locale via Docker :

services:

unifi-network-application:

image: linuxserver/unifi-network-application:latest

container_name: unifi-network-application

environment:

- PUID=1000

- PGID=1000

- TZ=Europe/Paris

- MONGO_HOST=unifi-db

- MONGO_PORT=27017

- MONGO_USER=unifi

- MONGO_PASS=UniFi123$

- MONGO_AUTHSOURCE=admin

- MONGO_DBNAME=unifi

networks:

unifi-bridge:

unifi-macvlan:

ipv4_address: 192.168.100.4

volumes:

- ./data:/config

ports:

- 8442:8443

- 3478:3478/udp

- 10001:10001/udp

- 8080:8080

restart: unless-stopped

mongodb:

image: mongo:4.4.19

container_name: unifi-db

networks:

- unifi-bridge

volumes:

- ./db:/data/db

- ./init-mongo.js:/docker-entrypoint-initdb.d/init-mongo.js:ro

restart: always

networks:

unifi-bridge:

driver: bridge

unifi-macvlan:

driver: macvlan

driver_opts:

parent: eth0

ipam:

config:

- subnet: 192.168.100.0/24

gateway: 192.168.100.1

- Déployer le conteneur

le réseau docker macvlan permet au contrôleur d’avoir une IP dans le même sous-réseau que le point d’accès (On pourrait aussi utiliser

network_mode: host)

- Accéder à l’interface (http://192.168.100.4:8443) et créer un compte

- Adopter le point d’accès via l’interface UniFi

L’AP est normalement détecté automatiquement par le controlleur, si l’AP reste bloqué en “adopting”, vérifier l’IP du controlleur sur l’interface. Si nécessaire, il est possible de ssh le point d’accès pour visualiser les logs :

ssh ubnt@IP_AP (password: ubnt) cat /var/log/messages

- Configurer un SSID

- Ajouter des règles de parefeu si nécessaire.

- Créer une sauvegarde de la configuration.

Pour déboguer, connectez-vous en SSH au point d’accès :

ssh ubnt@IP_AP # Mot de passe : ubnt cat /var/log/messages

Conclusion#

Construire ce rack réseau imprimé en 3D a été à la fois amusant et stimulant, mais ce n’est que le début. Prochainement, on passera à l’optimisation Wi-Fi, la configuration avancée des VLAN et la gestion du PoE.